Giải thích về Khởi động an toàn: Che giấu phần cứng là gì

Cùng tìm hiểu về mã hóa phần cứng

Trong thế giới ngày nay, việc gia tăng các ứng dụng phần mềm hiện đại đang phải đối mặt với ngày càng nhiều rủi ro về tổn thất tài chính do kỹ thuật đảo ngược. Kỹ thuật đảo ngược là quá trình phân tích một hệ thống, đối tượng hoặc thiết bị để hiểu cấu trúc, hành vi và chức năng của nó. Khi phần mềm được phát hành, các công ty sẽ gặp khó khăn trong việc kiểm soát hoàn toàn những người có thể truy cập và thay đổi mã nguồn của họ. Đối thủ cạnh tranh hoặc các cá nhân có thể lợi dụng quyền truy cập này để giành lợi thế không công bằng, mà không cần đầu tư cùng lượng tài nguyên như những người phát triển ban đầu. Sự thành công của kỹ thuật đảo ngược phụ thuộc phần lớn vào thời gian và tài nguyên mà kẻ tấn công có sẵn. Thử thách này đã thúc đẩy các ngành công nghiệp phần mềm và phần cứng áp dụng các phương pháp tiên tiến để bảo vệ tài sản trí tuệ của họ. Trong đó, làm rối mã là một trong những kỹ thuật được sử dụng rộng rãi và hiệu quả về chi phí nhất để ngăn chặn truy cập và sửa đổi trái phép.

Để đối phó với những mối đe dọa này, che giấu phần cứng là một phương pháp rất hiệu quả và được sử dụng rộng rãi. Nó được coi là phương pháp phổ biến và hiệu quả nhất để ngăn chặn kỹ thuật đảo ngược. Che giấu phần cứng bao gồm việc thay đổi phần mềm theo cách khiến việc đảo ngược kỹ thuật trở nên khó khăn hơn, đồng thời vẫn duy trì chức năng ban đầu với chi phí hiệu năng tối thiểu.

Định nghĩa

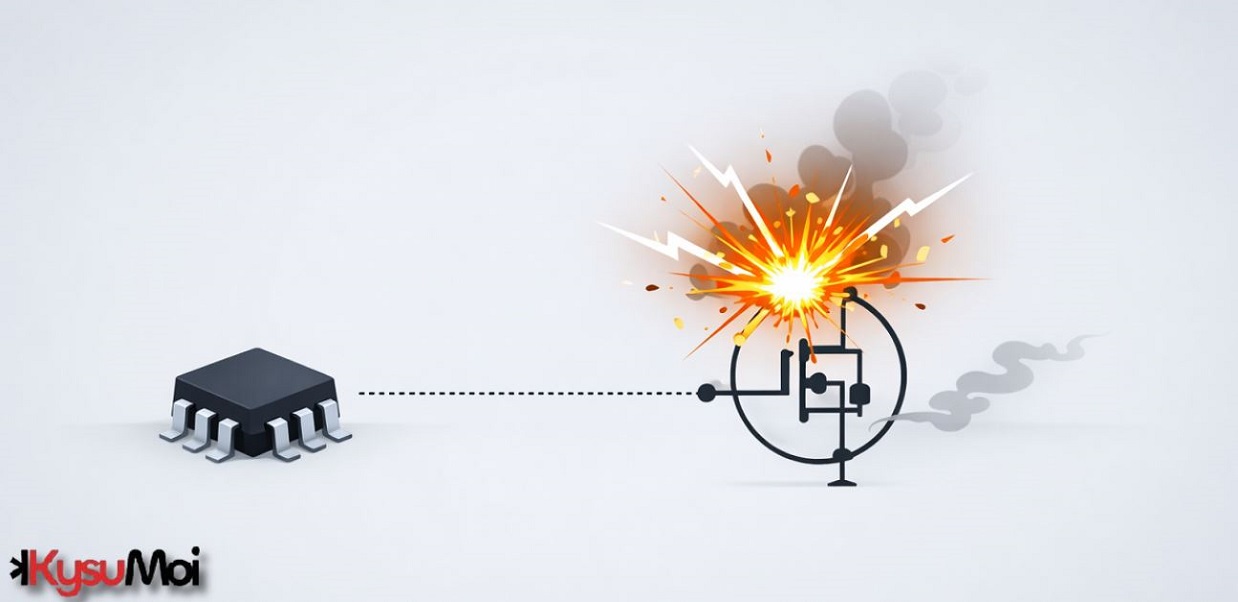

Che giấu phần cứng là một kỹ thuật rất hiệu quả, thường được sử dụng để chống lại các rủi ro bảo mật phần cứng khác nhau như vi phạm bản quyền, kỹ thuật đảo ngược, nhân bản, sản xuất chip quá mức và chèn Trojan phần cứng. Phương pháp này cung cấp một phương tiện mạnh mẽ để che giấu kiến trúc của hệ thống khỏi những kẻ tấn công tiềm năng, ngay cả khi tài sản trí tuệ (IP) ở dạng không được mã hóa. Sức mạnh của việc làm mờ nằm ở khả năng che giấu cả việc triển khai và cấu trúc hệ thống, đảm bảo an toàn.

Che giấu phần cứng có thể được phân loại thành hai loại chính tùy thuộc vào phần cứng mục tiêu:

Che giấu phần cứng lõi DSP: Phương pháp này tập trung vào việc biến đổi đồ thị luồng dữ liệu của một lõi Xử lý Tín hiệu Số (DSP) thành một định dạng khó hiểu, khiến cấu trúc khó nhận biết ở mức chuyển giao thanh ghi (RTL) hoặc mức cổng. Điều này được gọi là "Làm mờ cấu trúc". Một biến thể của phương pháp này được gọi là "Làm mờ chức năng", sử dụng các bit khóa — thường bao gồm mã hóa AES và các khối khóa lõi IP (ILB) — để ngăn lõi DSP hoạt động trừ khi cung cấp đúng trình tự khóa. Nếu sử dụng khóa không chính xác, lõi DSP sẽ tạo ra kết quả sai hoặc hoàn toàn không hoạt động.

Che giấu phần cứng tổ hợp/tuần tự: Loại che giấu này sửa đổi cấu hình ở mức cổng của chính mạch, thay đổi thiết lập bên trong để tăng cường bảo mật.

2 loại chính

1. Che giấu phần cứng lõi DSP

Các nghiên cứu trước đây đã đề xuất nhiều phương pháp sáng tạo để bảo vệ các lõi DSP (Digital Signal Processing), từ đó tạo nền tảng cho việc phát triển các thiết kế phần cứng vững mạnh trong lĩnh vực này. Dưới đây là một số đóng góp nghiên cứu đáng chú ý.

Một nghiên cứu đáng chú ý đã giới thiệu một kỹ thuật làm rối hiện đại cho các lõi DSP, kết hợp giữa khóa logic và mã hóa. Kỹ thuật này giúp giảm chi phí thiết kế, đồng thời làm giảm đáng kể các chi phí liên quan. Phương pháp này kết hợp hệ thống khám phá không gian thiết kế với công nghệ làm mờ DSP để duy trì chi phí hợp lý. Dữ liệu tài nguyên thực tế được bảo vệ bằng các khóa an toàn trong các khối khóa, mang lại bảo mật cao hơn. Phương pháp cũng đối phó hiệu quả với các tấn công nhận thức, như tấn công SAT và tấn công loại bỏ. Kết quả nghiên cứu cho thấy phương pháp này cải thiện khả năng bảo vệ và giảm chi phí thiết kế một cách đáng kể.

Một nghiên cứu khác tập trung vào việc làm rối mạch điện để bảo vệ phần cứng, đặc biệt là đối với các mạch DSP, vốn đóng vai trò quan trọng trong nhiều hệ thống hiện đại. Phương pháp này áp dụng các kiểu mong muốn và không mong muốn vào thiết kế mạch DSP, minh họa qua việc sử dụng Biến đổi Fourier nhanh (FFT). Kiểu thiết kế mạch sẽ được chọn dựa vào một khóa, nếu có khóa chính xác, mạch sẽ hoạt động đúng như mong đợi, trong khi các kiểu không mong muốn sẽ gây khó khăn cho các kẻ tấn công. Để thực hiện điều này, thiết kế thay đổi luồng điều khiển và sửa đổi các phép tính của mạch. Kết quả từ mô phỏng và tổng hợp trên một FFT song song hai chiều cho thấy phương pháp này giúp tạo ra một cấu trúc linh hoạt với chi phí tăng nhẹ và một số chi phí bổ sung khác. Tuy nhiên, hiện tại vẫn chưa có một tiêu chuẩn để đánh giá mức độ khó hiểu trong thiết kế này.

Một nghiên cứu khác đề xuất một kỹ thuật mới để làm mờ các mạch bảo vệ lỗi. Phương pháp này làm mờ các mạch DSP đã được bảo vệ chống lại các lỗi tạm thời, khiến cho các hoạt động của phần cứng trở nên khó hiểu đối với kẻ tấn công. Phương pháp sử dụng các biến đổi kết hợp như loại bỏ quy trình lặp lại, thay đổi tài nguyên và sửa đổi kết nối, bao gồm các kỹ thuật như chuyển đổi chiều cao cây và chuyển đổi suy luận. Những thay đổi này không làm ảnh hưởng đáng kể đến chức năng của mạch DSP và không yêu cầu mở rộng diện tích silicon. Phương pháp này kết hợp khả năng bảo vệ lỗi mạnh mẽ và làm mờ thông qua việc tích hợp nhiều đường cắt, đảm bảo khả năng phát hiện lỗi tạm thời trong mạch DSP. Kết quả cho thấy kỹ thuật này cải thiện khả năng bảo vệ và làm mờ, đồng thời giảm chi phí thiết kế so với các phương pháp trước đây.

2. Khử nhiễu phần cứng tổ hợp/tuần tự

Ở đây, các thay đổi cấu trúc và phương pháp khóa được tích hợp hoàn toàn. Thông thường, việc làm mờ này được thực hiện ở cấp độ kiến trúc của cấu trúc. Khóa mã được lấy từ bên ngoài làm dữ liệu đầu vào chính hoặc được trích xuất từ bộ nhớ chống giả mạo trên chip. Nếu khóa được chọn làm đầu vào, số lượng phần tử bị thay đổi hoặc biện pháp bảo vệ thêm vào sẽ tỷ lệ thuận với sự gia tăng của dữ liệu đầu vào cơ bản. Việc trao đổi khóa thường được thực hiện bằng giao thức mã hóa an toàn bên ngoài.

Mặt khác, làm rối loạn tuần tự liên quan đến việc thay đổi máy trạng thái hữu hạn (FSM) của cấu trúc. Nhiều phương pháp đã được đề xuất để thay đổi đồ thị chuyển trạng thái, giúp kiểm soát khóa bảo vệ hoặc thực hiện các thay đổi cấu hình.

Trong lĩnh vực bảo vệ phần cứng, nghiên cứu về khử nhiễu phần cứng tổ hợp/tuần tự đóng vai trò quan trọng trong việc bảo vệ các thiết kế kỹ thuật số khỏi kỹ thuật đảo ngược và đánh cắp tài sản trí tuệ. Dưới đây là một nghiên cứu quan trọng trong lĩnh vực này.

Một phương pháp nổi bật để bảo vệ mạch khỏi việc chèn Trojan phần cứng đã được giới thiệu. Phương pháp này sử dụng kỹ thuật khóa logic an toàn, tích hợp các cổng khóa trong quá trình làm mờ. Phương pháp này, được gọi là Khóa logic giao thoa an toàn (SILL), giúp giảm khả năng giám sát các đường dẫn có độ phân nhánh cao. Nó sử dụng ít cổng chính hơn và tối đa hóa khoảng cách Hamming giữa các kết quả điển hình và mơ hồ. AES được sử dụng để tạo khóa, sau đó được thêm vào quá trình làm mờ mạch điện.

Kỹ thuật SILL đã được thử nghiệm trong môi trường mô phỏng Vivado, với các kỹ thuật được triển khai bằng VHDL để cho phép thực hiện đồng thời. Sau đó, các kỹ thuật này được áp dụng cho danh sách mạng thực tế của các mạch chuẩn ISCAS85. Kết quả so sánh với các nghiên cứu gần đây cho thấy sự giảm sử dụng phần cứng (giảm khoảng 5% không gian và độ trễ thời gian 0,15 nanosecond). Các tác giả cũng đã thử nghiệm thuật toán tấn công SAT trên các mạch chuẩn ISCAS85 đã được làm rối bằng SILL. Kết quả cho thấy SILL có khả năng chống lại các cuộc tấn công SAT vượt trội so với các phương pháp truyền thống, với chi phí phần cứng thấp hơn và hiệu suất được cải thiện.

Kết luận

Che giấu phần cứng đóng vai trò quan trọng trong việc bảo vệ tài sản trí tuệ của các mạch tích hợp, đặc biệt trong các lĩnh vực có rủi ro cao như hệ thống quốc phòng, công nghệ ô tô và Internet of Things (IoT). Các kỹ thuật như khóa logic và làm rối FSM (máy trạng thái hữu hạn) mang lại bảo mật mạnh mẽ, mặc dù chúng thường đi kèm với những đánh đổi về độ phức tạp thiết kế và chi phí hiệu năng. Một trong những thách thức liên tục là phát triển các giải pháp có thể chống lại các cuộc tấn công dựa trên vệ tinh tiên tiến và các phương pháp kỹ thuật đảo ngược cấu trúc, vốn tiếp tục phát triển và phát hiện ra các lỗ hổng trong các biện pháp bảo mật tĩnh hoặc chưa đa dạng hóa đầy đủ.